### 满足此漏洞的环境配置

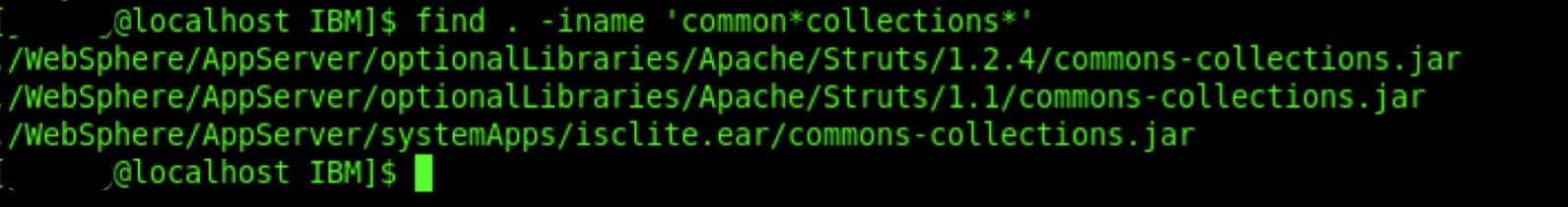

漏洞源头commons-collections.jar

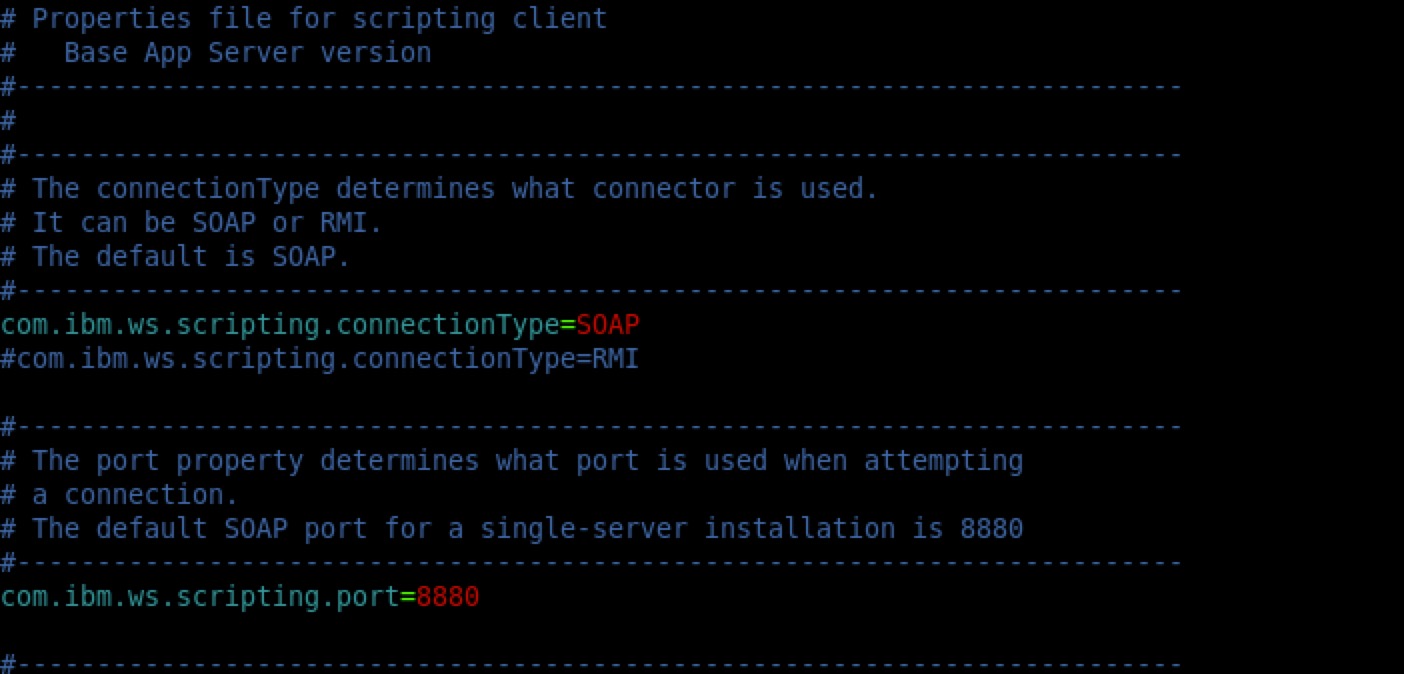

开启的SOAP端口8880. /opt/IBM/WebSphere/AppServer/properties/wsadmin.properties

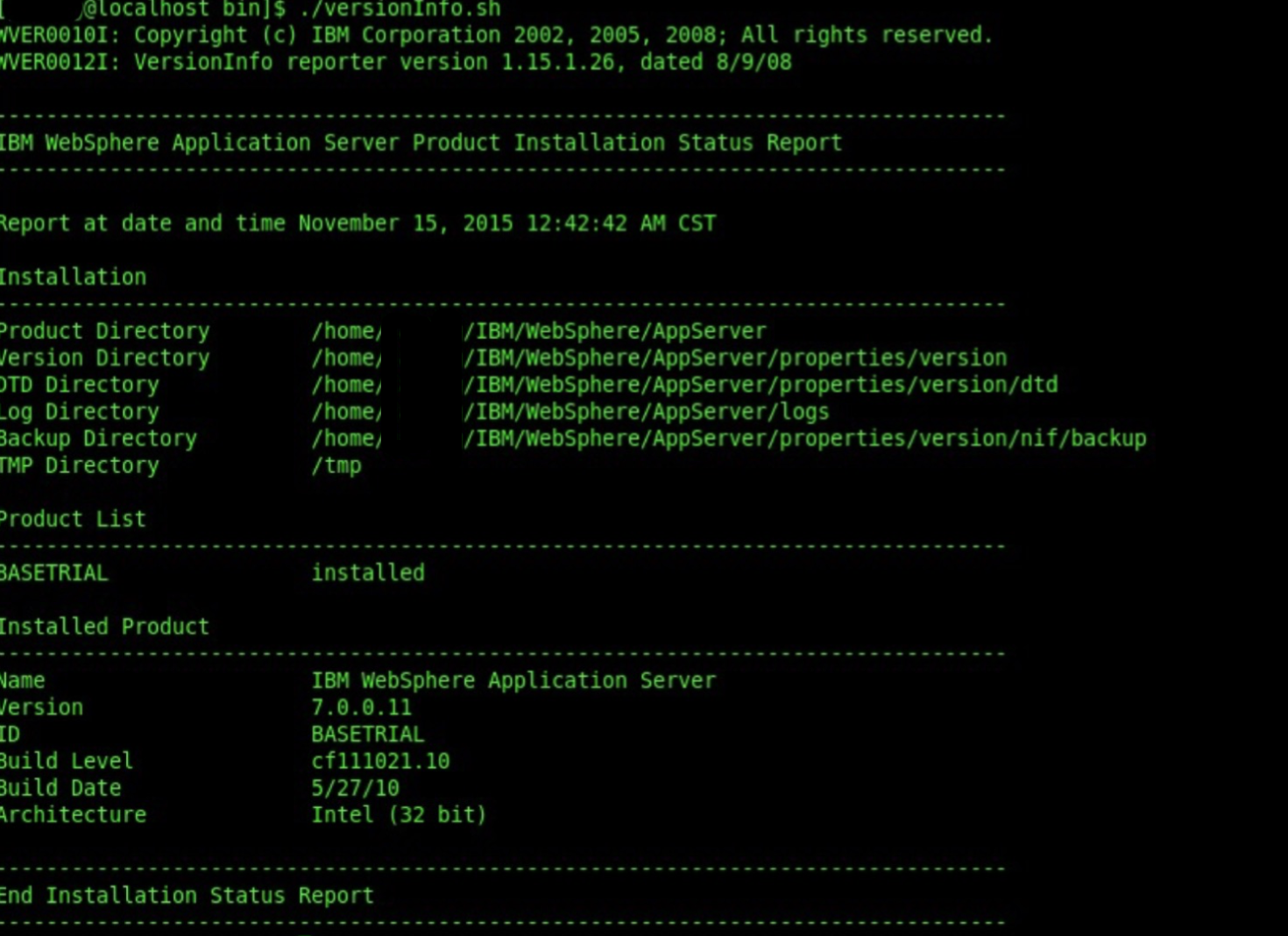

测试websphere的环境版本号7.0.0.11,目前最新的版本是8.5.5

### 漏洞影响

ZoomEye 团队针对全球开放8880端口的289.6万服务器进行了漏洞验证,已经确认其中963台服务器存在该风险

### 关联漏洞链接

1. JBoss “Java 反序列化”过程远程命令执行漏洞 https://www.sebug.net/vuldb/ssvid-89723

2. Jenkins “Java 反序列化”过程远程命令执行漏洞 https://www.sebug.net/vuldb/ssvid-89725

3. WebLogic “Java 反序列化”过程远程命令执行漏洞 https://www.sebug.net/vuldb/ssvid-89726

4. 常见 Java Web 容器通用远程命令执行漏洞 https://www.sebug.net/vuldb/ssvid-89713

全部评论 (1)